处理器漏洞出现新变体 英特尔、微软未来几周发布补丁

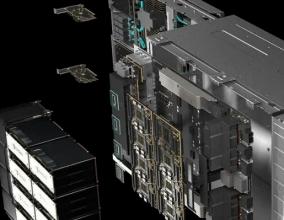

北京时间5月22日凌晨消息,本周一,英特尔和微软公布了一个Spectre and Meltdown安全漏洞的新变体,存在该漏洞的芯片被广泛应用于计算机和移动设备上。

英特尔称该新发现的漏洞为“变体4号”。该公司表示,尽管该最新变体与今年一月份发现的安全漏洞属于同种类型,但它使用了一种不同的获取敏感信息的方法。

Spectre and Meltdown安全漏洞还在继续影响着英特尔、ARM、和AMD等芯片厂商,这些公司生产的计算机和移动设备芯片中大多存在此漏洞。该漏洞使得黑客能读取计算机CPU上的敏感信息,已经在过去二十年内影响了数百万的芯片。尽管类似苹果、微软、英特尔这样的厂商都在发布修补该漏洞的补丁,但有些补丁并不管用,并且还导致计算机出现故障。

黑客们经常在线搜寻各类漏洞,以对存在该漏洞的计算机实施攻击。比如,去年造成严重影响的WannaCry勒索软件攻击就利用的是一个微软已经修补了的漏洞,没有安装系统安全更新的电脑更易受到攻击。

据英特尔发表的一篇博客文章显示,该公司将这个“变体4号”漏洞标记为中级风险,因为与该漏洞有关的浏览器的多个缺陷已经通过首个补丁包解决了。该新变体利用的是“Speculative Store Bypass”,该缺陷能使处理器芯片向潜在的不安全区域泄露敏感信息。

英特尔表示,还没有发现有黑客在利用这个漏洞发起攻击,并将在未来几周内发布修补此漏洞的安全补丁。英特尔主管安全的高级副总裁莱斯利·库尔本森(Leslie Culbertson)在博客文章中提到,将向硬件厂商和软件开发商提供该漏洞的补丁。她表示,这次的补丁更新不会出现以往影响计算机性能的情况了。

在一份由微软公布的安全报告中,该公司称此次发现的漏洞变体可能使得黑客能在浏览器的JavaScript中植入攻击脚本。

来自谷歌Project Zero项目的研究人员首次发现了该漏洞的初始版本,并在今年二月份向英特尔、AMD和ARM公司报告了此漏洞。该团队同样将该变体标记为中等严重风险。

关注电子行业精彩资讯,关注华强资讯官方微信,精华内容抢鲜读,还有机会获赠全年杂志

关注方法:添加好友→搜索“华强微电子”→关注

或微信“扫一扫”二维码

- •2026半导体大爆发:全球销售预计首破1万亿美元!AI赋能新时代2026-02-10

- •艾迈斯欧司朗加速打造数字光电技术领导地位2026-02-06

- •低空经济起飞,看MLCC如何让“赛博朋克”照进现实2026-02-06

- •苹果或终止 “十年芯片合作战略”:TSMC不再一枝独大?芯片供应链大变局2026-02-04

- •Vishay推出采用SOT-227封装的100V Gen 2 TMBS整流模块,正向压降低至0.83V2026-02-04

- •历史性逆转!SK海力士年度利润首超三星,HBM成关键因素2026-01-30

- •爆!国产存储芯片暴涨1034%!AI超级周期打开新的半导体赢家时代2026-01-30

- •东芝开始提供面向大电流车载直流有刷电机桥式电路的栅极驱动IC2026-01-29

- •4月10日深圳启幕!2026半导体产业发展趋势大会报名通道开启,即刻抢占席位!2026-01-29

- •ROHM推出输出电流500mA的LDO稳压器,提升大电流应用的设计灵活性2026-01-27